路由器漏洞利用實例篡改DNS劫持網絡

事件概述

近期,360安全大腦接到多起用戶反饋,在訪問正常網站時,頁面多次被異常重定向至色情或廣告頁面,需多次刷新后才能正常打開。經技術分析排查,發現該問題系用戶使用的路由器DNS配置被非法篡改所致。攻擊者通過利用路由器漏洞或弱口令,批量篡改DNS設置,實施流量劫持并謀取非法利益。

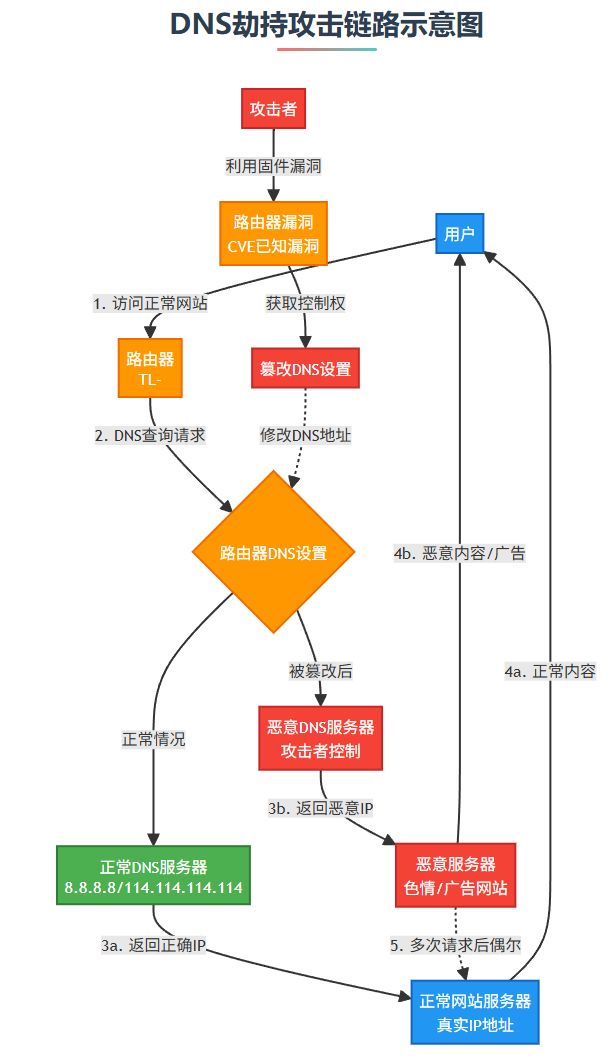

經分析,本次劫持攻擊的鏈路示意圖如下:

?

?

圖1. DNS劫持攻擊鏈路示意圖

根據360安全大腦的大數據統計分析,本次DNS劫持事件的攻擊數據態勢如下:

?

?

圖2. DNS劫持攻擊數據態勢圖

攻擊原理分析

DNS篡改機制

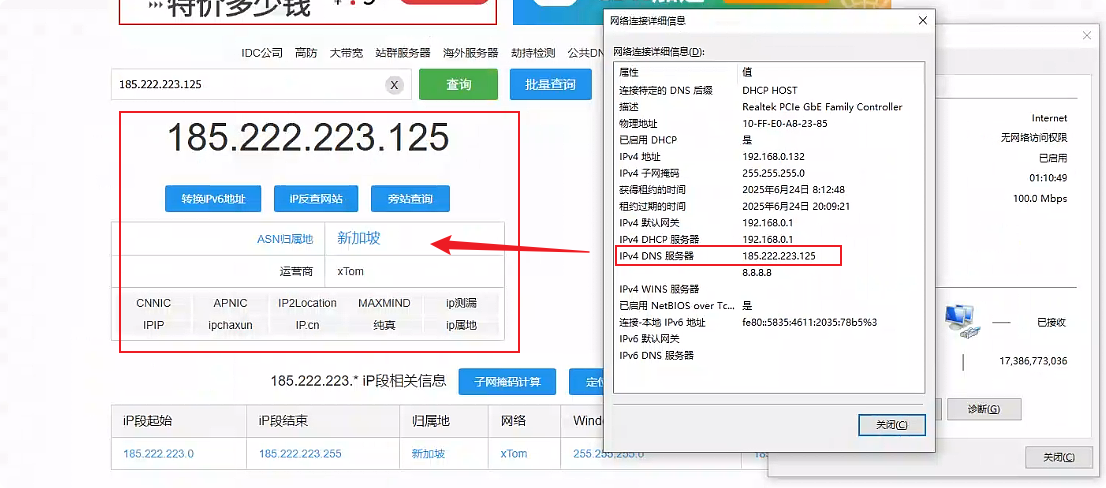

攻擊者通過利用路由器固件漏洞或默認弱口令,遠程登錄路由器管理界面,篡改WAN側或DHCP服務下發的DNS服務器地址,將其指向惡意DNS服務器(如185.222.223.125)。

?

?

圖3. 被篡改的DNS設置

惡意DNS行為

當用戶發起域名解析請求時,惡意DNS服務器優先返回攻擊者控制的惡意IP地址,導致用戶訪問被重定向至色情或廣告頁面。

?

?

圖4. DNS被篡改后導致網絡訪問劫持攻擊?

多次請求后,惡意DNS服務器再返回真實目標站點的IP地址,用戶刷新頁面后可正常訪問,形成“前幾次跳轉、刷新后正常”的現象。

攻擊影響范圍

受影響設備主要集中在TP-LINK系列路由器,尤其是TL-WR886N的某些固件版本。

統計數據顯示,該惡意DNS服務器的解析請求量最高月度超過237萬次,影響范圍廣泛。??

攻擊過程復現

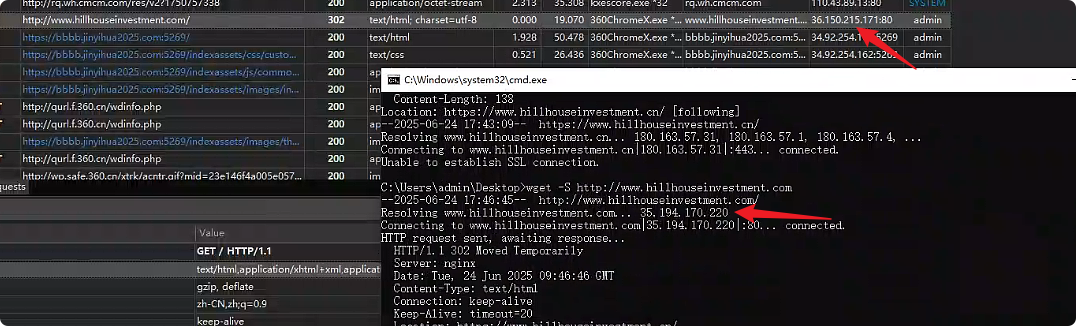

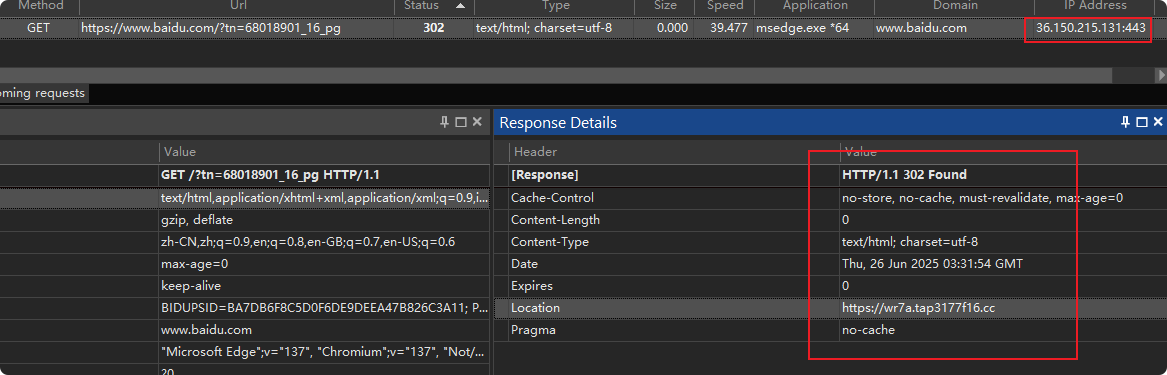

當用戶訪問正常網站(以baidu.com為例),DNS請求同樣會被惡意DNS服務器解析為惡意IP地址。

?

?

圖5. 劫持baidu.com網絡訪問

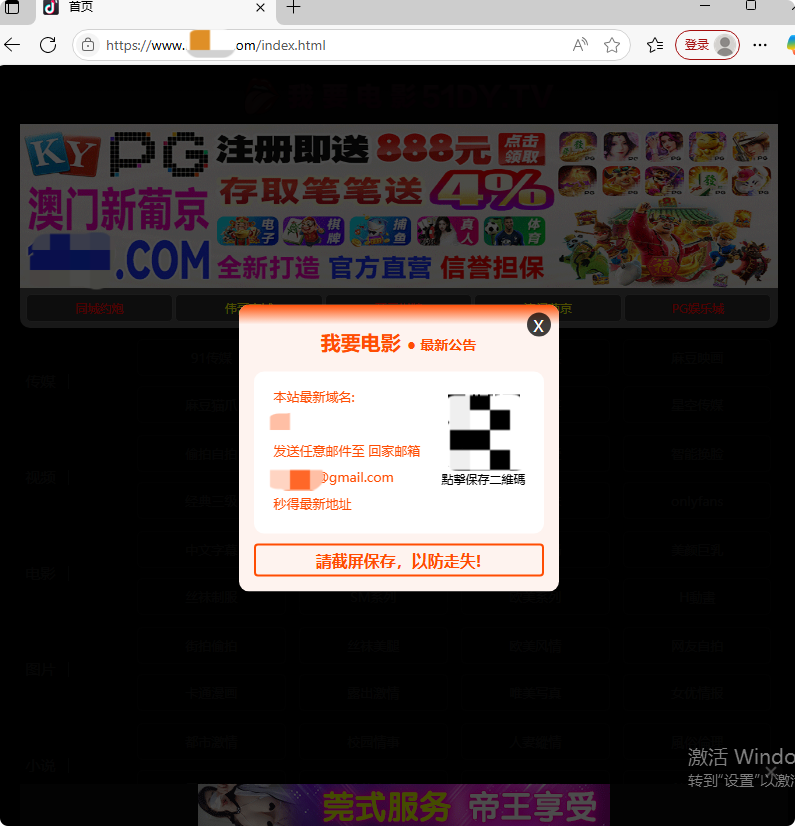

用戶瀏覽器收到惡意IP后,遠端的惡意服務器會返回一個代碼為302的頁面重定向指令,將頁面重定向至色情或廣告頁面。而在多次刷新頁面后,惡意DNS服務器則會返回真實IP地址。此時,用戶又可以正常訪問目標網站。

?

?

圖6. 被重定向后的色情網站示例

攻擊特征總結

特征類別 | 具體表現 |

攻擊目標 | 家用路由器 |

攻擊方式 | 利用固件漏洞或弱口令遠程篡改DNS配置 |

惡意DNS | 185.222.223.125 |

攻擊現象 | 正常網站前幾次訪問被重定向至色情/廣告頁面,多次刷新后恢復 |

攻擊目的 | 流量劫持與非法變現 |

表1. 攻擊特征總結

應急響應與防護建議

360安全大腦已對該惡意DNS服務器及相關誘導網站進行攔截。建議用戶及網絡維護方立即開展以下排查與加固措施:

1.?更新固件

立即將路由器固件升級至官方最新版本,修復已知漏洞。

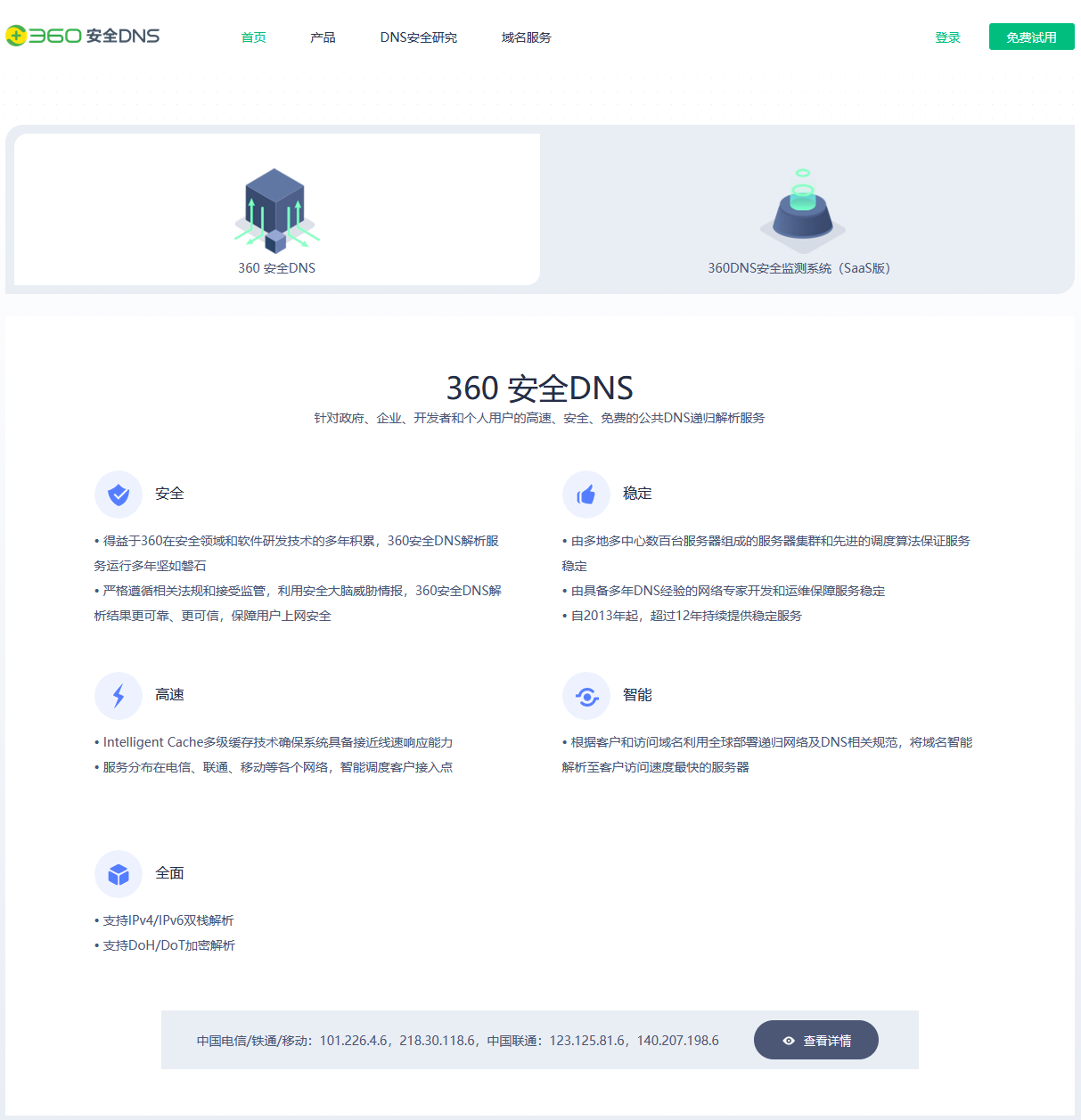

2.?核查DNS配置

登錄路由器管理界面,檢查WAN側與LAN/DHCP下發的DNS服務器地址是否被篡改為惡意IP(如185.222.223.125)。若發現異常,立即恢復為可信DNS并保存配置。

中國電信、鐵通、移動網絡的用戶可以將DNS設置為:101.226.4.6或218.30.118.6;而中國聯通網絡的用戶可將DNS設置為:123.125.81.6或140.207.198.6。

也可以直接使用360安全DNS產品(https://sdns.360.net/)來解決此類問題。

?

?

圖7. 360安全DNS

3.?清空DNS緩存

重啟路由器與上游光貓后,清空本機與瀏覽器DNS緩存(如Windows系統執行'ipconfig /flushdns'命令,清除瀏覽器DNS緩存),再次測試訪問是否恢復正常。

4.?關閉不必要服務

檢查并關閉路由器的“遠程管理/云管理/UPnP/DMZ/端口轉發”等功能,避免不必要的端口暴露,尤其是HTTP/HTTPS/Telnet/SSH等對外服務。

5.?清理劫持規則

檢查并清理路由器上的“DNS代理/靜態DNS/自定義Hosts”等相關條目,確保無殘留劫持規則。

結語

本次DNS劫持攻擊事件具有隱蔽性強、影響面廣、可持續反復等特點,且常與已披露的固件漏洞或默認弱口令配置密切相關。廣大用戶及網絡維護人員應提高警惕,及時采取上述防護措施,確保網絡環境的安全與穩定。

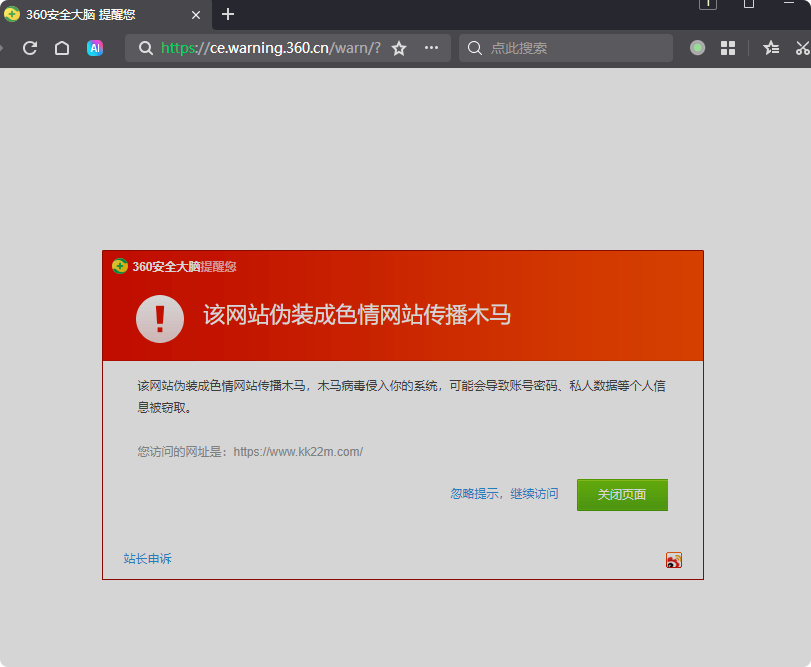

而360用戶不必太過擔心,360安全大腦無需升級,即可對此類攻擊進行有效攔截。同時,360安全大腦將持續監測此類攻擊活動,第一時間發布安全預警與防護建議,保障用戶上網安全。

?

?

圖8. 360安全大腦第一時間攔截本次攻擊

360安全衛士

360安全衛士 360殺毒

360殺毒 360文檔衛士

360文檔衛士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360安全云盤

360安全云盤 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統急救箱

系統急救箱 重裝大師

重裝大師 勒索病毒救助

勒索病毒救助 急救盤

急救盤 高危漏洞免疫

高危漏洞免疫 360壓縮

360壓縮 驅動大師

驅動大師 魯大師

魯大師 360換機助手

360換機助手 360清理大師Win10

360清理大師Win10 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛士

360手機衛士 360防騷擾大師

360防騷擾大師 360加固保

360加固保 360貸款神器

360貸款神器 360手機瀏覽器

360手機瀏覽器 360安全云盤

360安全云盤 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 安全換機

安全換機 360幫幫

360幫幫 清理大師

清理大師 省電王

省電王 360商城

360商城 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360互助

360互助 信貸管家

信貸管家 360攝像機云臺AI版

360攝像機云臺AI版 360攝像機小水滴AI版

360攝像機小水滴AI版 360攝像機云臺變焦版

360攝像機云臺變焦版 360可視門鈴

360可視門鈴 360攝像機云臺1080p

360攝像機云臺1080p 家庭防火墻V5S增強版

家庭防火墻V5S增強版 家庭防火墻5Pro

家庭防火墻5Pro 家庭防火墻5SV2

家庭防火墻5SV2 家庭防火墻路由器5C

家庭防火墻路由器5C 360兒童手表S1

360兒童手表S1 360兒童手表8X

360兒童手表8X 360兒童手表P1

360兒童手表P1 360兒童手表SE5

360兒童手表SE5 360智能健康手表

360智能健康手表 行車記錄儀M310

行車記錄儀M310 行車記錄儀K600

行車記錄儀K600 行車記錄儀G380

行車記錄儀G380 360行車記錄儀G600

360行車記錄儀G600 兒童安全座椅

兒童安全座椅 360掃地機器人X90

360掃地機器人X90 360掃地機器人T90

360掃地機器人T90 360掃地機器人S7

360掃地機器人S7 360掃地機器人S6

360掃地機器人S6 360掃地機器人S5

360掃地機器人S5

360安全衛士

360安全衛士 360殺毒

360殺毒 360文檔衛士

360文檔衛士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統急救箱

系統急救箱 重裝大師

重裝大師 急救盤

急救盤 勒索病毒救助

勒索病毒救助 360壓縮

360壓縮 驅動大師

驅動大師 魯大師

魯大師 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛士

360手機衛士 360防騷擾大師

360防騷擾大師 手機急救箱

手機急救箱 360加固保

360加固保 360貸款神器

360貸款神器 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 一鍵root

一鍵root 安全換機

安全換機 360幫幫

360幫幫 信用衛士

信用衛士 清理大師

清理大師 省電王

省電王 360商城

360商城 流量衛士

流量衛士 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360手機N7

360手機N7 360手機N6

Pro

360手機N6

Pro 360手機vizza

360手機vizza 360手機N5S

360手機N5S 360兒童手表6C

360兒童手表6C 360兒童手表6W

360兒童手表6W 360兒童手表SE2代

360兒童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360攝像機大眾版

360攝像機大眾版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360兒童機器人

360兒童機器人 外設產品

外設產品 影音娛樂

影音娛樂 平板電腦

平板電腦 二手手機

二手手機 二代 美猴王版

二代 美猴王版 二代

美猴王領航版

二代

美猴王領航版 標準升級版

標準升級版 后視鏡版

后視鏡版 車載電器

車載電器

京公網安備 11000002000006號

京公網安備 11000002000006號